-

Posts

22 -

Joined

-

Last visited

-

Days Won

3

itachi last won the day on April 25

itachi had the most liked content!

Recent Profile Visitors

792 profile views

itachi's Achievements

-

target : http://www.alquds.co.uk check:https://check-host.net/check-http?host=104.22.77.109 target: alwatan.com.sa check:check-host.net/check-http?host=http://104.21.52.92 target:http://www.albayan.ae check:check-host.net/check-http?host=http://104.21.52.92 target:http://www.alriyadh.com check:check-host.net/check-http?host=2.17.4.158 target:https://al-sharq.com check:check-host.net/check-http?host=104.22.76.104 lD: MR TERMINAL تارگت ها رو دوستمون زده @Master_Terminal

-

Navigation Menu Sign in leaningtech / webvm Public Virtual Machine for the Web webvm.io License Apache-2.0 license 12.9k stars 2.4k forks Branches Tags Activity Code Issues 11 Pull requests Actions Security Insights leaningtech/webvm Name alexp-sssup alexp-sssup 4 days ago .circleci last month .github/workflows 3 months ago assets 2 months ago dockerfiles 2 years ago docs 7 months ago documents 6 months ago examples 2 years ago src last month xterm 10 months ago .gitignore 2 months ago Repository files navigation README Apache-2.0 license WebVM Discord server Issues This repository hosts the source code for https://webvm.io, a Linux virtual machine that runs in your browser. Try out the new Alpine / Xorg / i3 graphical environment: https://webvm.io/alpine.html WebVM is a server-less virtual environment running fully client-side in HTML5/WebAssembly. It's designed to be Linux ABI-compatible. It runs an unmodified Debian distribution including many native development toolchains. WebVM is powered by the CheerpX virtualization engine, and enables safe, sandboxed client-side execution of x86 binaries on any browser. CheerpX includes an x86-to-WebAssembly JIT compiler, a virtual block-based file system, and a Linux syscall emulator. Enable networking Modern browsers do not provide APIs to directly use TCP or UDP. WebVM provides networking support by integrating with Tailscale, a VPN network that supports WebSockets as a transport layer. Open the "Networking" panel from the side-bar Click "Connect to Tailscale" from the panel Log in to Tailscale (create an account if you don't have one) Click "Connect" when prompted by Tailscale If you are unfamiliar with Tailscale or would like additional information see WebVM and Tailscale. Fork, deploy, customize deploy_instructions_gif Fork the repository. Enable Github pages in settings. Click on Settings. Go to the Pages section. Select Github Actions as the source. If you are using a custom domain, ensure Enforce HTTPS is enabled. Run the workflow. Click on Actions. Accept the prompt. This is required only once to enable Actions for your fork. Click on the workflow named Deploy. Click Run workflow and then once more Run workflow in the menu. After a few seconds a new Deploy workflow will start, click on it to see details. After the workflow completes, which takes a few minutes, it will show the URL below the deploy_to_github_pages job. You can now customize dockerfiles/debian_mini to suit your needs, or make a new Dockerfile from scratch. Use the Path to Dockerfile workflow parameter to select it. Run WebVM locally with a custom Debian mini disk image Clone the WebVM Repository git clone https://github.com/leaningtech/webvm.git cd webvm Download the Debian mini Ext2 image Run the following command to download the Debian mini Ext2 image: wget "https://github.com/leaningtech/webvm/releases/download/ext2_image/debian_mini_20230519_5022088024.ext2" (You can also build your own disk image by selecting the "Upload GitHub release" workflow option) Update the configuration file Edit config_public_terminal.js to reference your local disk image: Replace: "wss://disks.webvm.io/debian_large_20230522_5044875331.ext2" With: "/disk-images/debian_mini_20230519_5022088024.ext2" (Use an absolute or relative URL pointing to the disk image location.) Replace "cloud" with the correct disk image type: "bytes" Build WebVM Run the following commands to install dependencies and build WebVM: npm install npm run build The output will be placed in the build directory. Configure Nginx Create a directory for the disk image: mkdir disk-images mv debian_mini_20230519_5022088024.ext2 disk-images/ Modify your nginx.conf file to serve the disk image. Add the following location block: location /disk-images/ { root .; autoindex on; } Start Nginx Run the following command to start Nginx: nginx -p . -c nginx.conf Nginx will automatically serve the build directory. Access WebVM Open a browser and visit: http://127.0.0.1:8081. Enjoy your local WebVM! Example customization: Python3 REPL The Deploy workflow takes into account the CMD specified in the Dockerfile. To build a REPL you can simply apply this patch and deploy. diff --git a/dockerfiles/debian_mini b/dockerfiles/debian_mini index 2878332..1f3103a 100644 --- a/dockerfiles/debian_mini +++ b/dockerfiles/debian_mini @@ -15,4 +15,4 @@ WORKDIR /home/user/ # We set env, as this gets extracted by Webvm. This is optional. ENV HOME="/home/user" TERM="xterm" USER="user" SHELL="/bin/bash" EDITOR="vim" LANG="en_US.UTF-8" LC_ALL="C" RUN echo 'root:password' | chpasswd -CMD [ "/bin/bash" ] +CMD [ "/usr/bin/python3" ] How to use Claude AI To access Claude AI, you need an API key. Follow these steps to get started: Create an account Visit Anthropic Console and sign up with your e-mail. You'll receive a sign in link to the Anthropic Console. Get your API key Once logged in, navigate to Get API keys. Purchase the amount of credits you need. After completing the purchase, you'll be able to generate the key through the API console. Log in with your API key Navigate to your WebVM and hover over the robot icon. This will show the Claude AI Integration tab. For added convenience, you can click the pin button in the top right corner to keep the tab in place. You'll see a prompt where you can insert your Claude API key. Insert your key and press enter. Start using Claude AI Once your API key is entered, you can begin interacting with Claude AI by asking questions such as: "Solve the CTF challenge at /home/user/chall1.bin. Note that the binary reads from stdin." deploy_instructions_gif Important: Your API key is private and should never be shared. We do not have access to your key, which is not only stored locally in your browser. Bugs and Issues Github link https://github.com/leaningtech/webvm

-

itachi started following Itachi_Browser_BkUp_Vip , Dork DDOS 2 , Attack DORK DDOS and 3 others

-

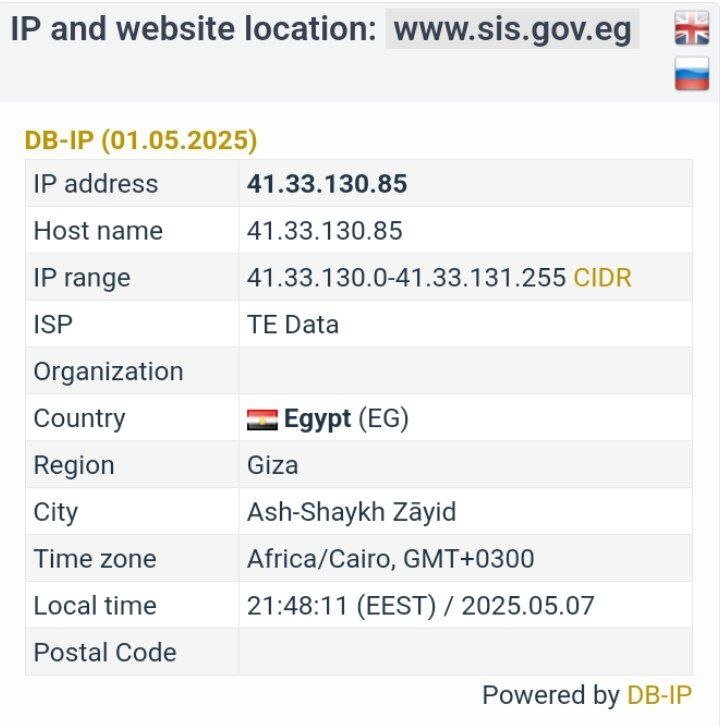

https://t.me/DARKDDOSC2 اولین تارگت دولتی و رسمی که داخل فروم زیر زمین سایبری بچه ها معرفی کردن !! target: http://www.sis.gov.eg/ Check host ping: https://check-host.net/check-report/25d3af5bk652 Check host http: https://check-host.net/check-report/25d3aff2kc تارگت دوم دولتی و رسمی داخل فروم زیر زمین سایبری!! Target: http://www.moi.gov.sa/ Check host ping: https://check-host.net/check-report/25d3b80bka38 Check host http: https://check-host.net/check-report/25d3c1a3k4a6 این فول نخورد ، سایتش واقعا قوی بود تارگت سوم باشه 🥱 Target: http://www.mofaic.gov.ae/ Check host ping: https://check-host.net/check-report/25d3cb9dk8d6 #DARK_DDOS_C2

-

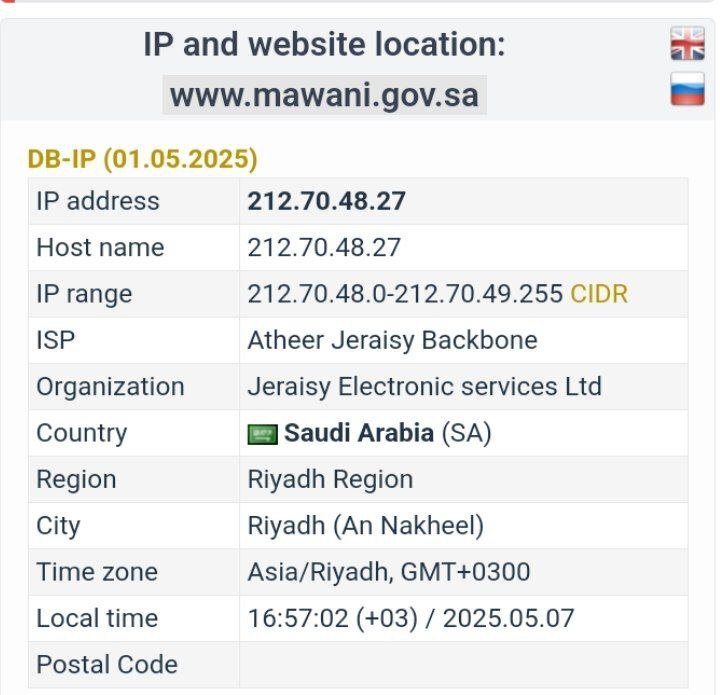

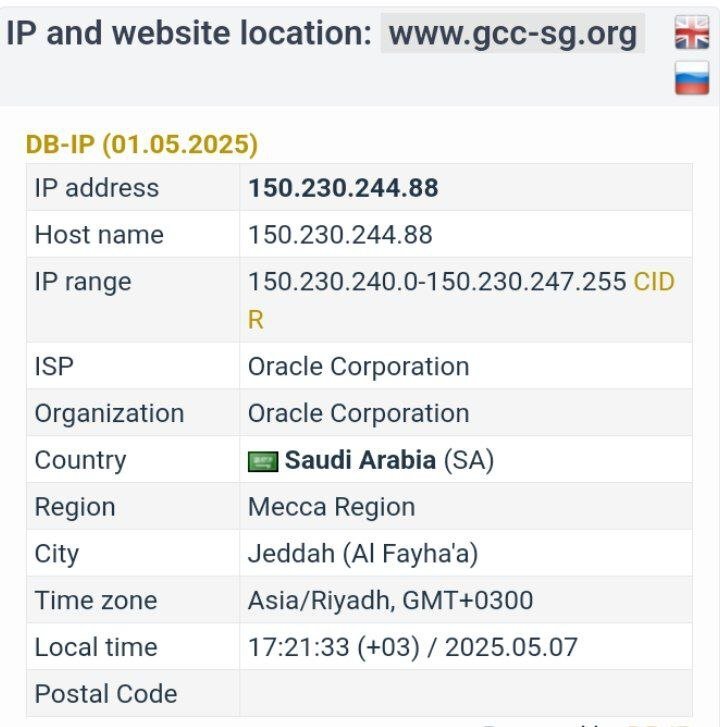

تا عرب ها دست از این حرکت ها برندارند حملات ما ادامه خواهد داشت ، از تمام تیم های دیگر درخواست داریم به ما در این حملات کمک کنند ، تمام سایت های دولتی و رسمی اعراب مورد حمله قرار خواهد گرفت target: https://www.mawani.gov.sa/ar check host ping: https://check-host.net/check-report/25d15582kc80 check host http: https://check-host.net/check-report/25d15685kddb #DARK_DDOS_C2 #حملات_همه_جانبه فقط بگین کدوم سایت عربی هست 😂 به تمام سایت های عربی حمله خواهد شد از سایت های مهم و دولتی گرفته تا سایت های معمولی ، هیچ سایت عربی رو تا امشب سالم نخواهیم گذاشت ، و این حملات تا عرب ها به گوه خوردن نیوفتن ادامه خواهد داشت target: https://www.fujairahport.ae/ar check host ping: https://check-host.net/check-report/25d16e28k5a3 check host http: https://check-host.net/check-report/25d16f39kcaf #DARK_DDOS_C2 #حمله_همه_جانبه به هیچ کدوم از سایت های عربی رحم نخواهیم کرد نمی بخشیم ، فراموش نمیکنیم!! target: https://www.kpa.gov.kw/ check host ping: https://check-host.net/check-report/25d18076kcab check host http: https://check-host.net/check-report/25d1828ckdb5 #DARK_DDOS_C2 #حمله_همه_جانبه خلیج عربی 😳 ؟؟ خفه شو 😂😂 target: https://www.gcc-sg.org/ar check host ping: https://check-host.net/check-report/25d18c92k1e7 check host http: https://check-host.net/check-report/25d19355kc58 #DARK_DDOS_C2 #حمله_همه_جانبه https://t.me/DARKDDOSC2

-

یک آسیب پذیری (؟) در Microsoft Telnet Client گزارش شده که امکان افشای داده های احرازهویت NTLM رو میده. پروتکل تلنت یک پروتکل ارتباطی قدیمی و ناامن هستش. مشکلش هم اینه که اطلاعاتی مثله پسورد رو بصورت متن ساده انتقال میده. مایکروسافت برای اینکه این پروتکل رو بهبود بده، یک افزونه بنام MS-TNAP (Microsoft Telnet Authentication Protocol) بهش اضافه کرد که بجای ارسال پسورد بصورت متن ساده، از سیستم احراز هویت ویندوز (مثل NTLM یا Kerberos) استفاده میکنه. وقتی کلاینت تلنت ویندوز به یک سرور تلنت وصل میشه و سرور از MS-TNAP پشتیبانی میکنه، کلاینت بصورت خودکار اطلاعات احراز هویت ویندوز (مثل هش NTLM) رو به سرور میفرسته. این آسیب پذیری که گزارش شده، اینجوری هستش که هکر یک سرور با پشتیبانی از MS-TNAP راه اندازی میکنه، کاربر رو فریب میده تا به این سرور وصل بشه و اینجوری هش NTLM رو بدست میاره. بعدش میتونه با ابزارهایی مثله Hashcat اونو کرک کنه یا حملات NTLM Relaying انجام بده. ویندوز برای مدیریت امنیت هنگام اتصال به سایتها، سرورها یا منابع شبکهای، مفهومی به نام Security Zones داره. این مناطق تعیین میکنن که ویندوز چطور با یک منبع (مثل سایت یا سرور) رفتار کنه، مثلاً آیا اطلاعات حساس (مثل پسورد) رو بصورت خودکار بفرسته یا هشدار بده. در ویندوز 5 منطقه داریم: - Local Intranet Zone - Trusted Sites Zone - Internet Zone - Restricted Sites Zone - Local Machine Zone البته آخری در مباحث شبکه مطرح نیست و منابع روی کامپیوتر رو شامل میشه. برای بررسی در ویندوز 10 این مسیر رو طی کنید: Windows + R > control > Network and Internet > Internet Optional > Security Tab اینجا با انتخاب هر منطقه و کلیک روی Sites آدرس های هر منطقه رو میبینید. شما وقتی با کلاینت تلنت (Telnet) مایکروسافت با افزونه ی MS-TNAP بخوایید به یک سرور در یک منطقه غیرقابل اعتماد مانند Internet zone وصل بشید، هشدار زیر میگیرید: "You are about to send your password information to a remote computer in Internet zone. This might not be safe. Do you want to send anyway (y/n)": اگه بله رو بزنید و سرور مخرب باشه، اطلاعات حساس ارسال میشن. اگه سرور مخرب در منطقه مورد اعتماد (مانند Intranet zone یا Trusted Sites) باشه یا سیاست منطقه ای در سیستم خاموش باشه بازم بصورت خودکار ارسال میشه. قسمت بدش اینجاست که اگه ادمین بدون در نظر گرفتن پروتکل میزبانهارو در مناطق قابل امن ثبت کنه. یعنی بجای http://192.168.1.1 از 192.168.1.1 استفاده کنه. اینجوری همه ی پروتکل های 192.168.1.1 امن حساب میشن یکیش همین تلنت. چون ویندوز براساس پروتکل و میزبان یعنی telnet://192.168.1.1 مورد اعتماد بودن هاست رو بررسی میکنه. این آسیب پذیری توسط Hacker House گزارش شده و یک PoC هم براش منتشر کردن. نسخه های تحت تاثیر در صورتیکه تلنت روشون فعال باشه: Windows NT 4.0 Windows 2000 Windows XP Windows Server 2003 Windows Server 2003 R2 Windows Vista Windows Server 2008 Windows Server 2008 R2 Windows 7 Windows Server 2012 Windows Server 2012 R2 Windows 8 Windows 8.1 Windows 10 Windows Server 2016 Windows Server 2019 Windows Server 2022 Windows 11 Windows Server 2025 اگه از ویندوز 10 استفاده میکنید، اگه وارد مسیر زیر بشید: Windows+R > optionalfeatures در پنجره ی Windows Features دنبال Telnet Client باشید، میبینید که بصورت پیش فرض فعال نیست. بنابراین بصورت پیش فرض تحت تاثیر آسیب پذیری نیستید مگه اینکه این فعال کنید. نکته ای که وجود داره قربانی باید به یک سرور مخرب وصل بشه، بنابراین در سیستم هایی که تلنت روشون فعاله روی لینکهای ://telent هم کلیک نکنید. در سیستمهای قدیمی مثله XP هم که روش زیاده و نیازی به این آسیب پذیری نیست. مایکروسافت فعلا تایید یا تکذیبی نداده.

-

نفوذ هکری به سامانه فروش فرانسوی؛ دادههای صدها شرکت در معرض خطر یک گروه هکری با انتشار پیامی در کانال های خود مدعی شد به سامانه داخلی «Bill-i.fr» - نرمافزار فرانسوی مدیریت فروش و فاکتورسازی توسعهیافته توسط شرکت «TECHFIVE» - نفوذ کرده است. بر اساس این گزارش، مهاجمان به اطلاعات صدها شرکت و کسبوکار فرانسوی که از این سامانه استفاده میکنند دسترسی یافتهاند. این گروه با تأکید بر در اختیار داشتن دادههای حساس مشتریان، اعلام کرد بهزودی بخشی از این اطلاعات را منتشر خواهد کرد.

-

آسیب پذیری بحرانی RCE در ماژول SSH در Erlang/OTP آسیب پذیری با شناسه ی CVE-2025-32433 و شدت بحرانی و امتیاز 10 در ماژول SSH در Erlang/OTP کشف و اصلاح شده که امکان اجرای کد رو به مهاجم احراز هویت نشده، میده. نسخه های OTP-27.3.3 و OTP-26.2.5.11 و OTP-25.3.2.20 نسخه های اصلاح شده هستن و نسخه های قبل از اینا، تحت تاثیر این آسیب پذیری هستن. زبان Erlang یک زبان برنامهنویسی هستش که برای ساخت سیستمهای مقیاسپذیر، مقاوم و با عملکرد بالا طراحی شده. بیشتر در سیستمهای مخابراتی، پیامرسان، تجهیزات شبکه، اینترنت اشیاء، تجهیزات ICS و OT و ابری استفاده میشه. فریمورک OTP مجموعهای از کتابخانه های استاندارد هستش که همراه Erlang ارائه میشه و ابزارهایی برای مدیریت فرآیندها، ارتباطات شبکه و ... رو فراهم میکنه. در حالت عادی، سرورهای SSH با نرمافزارهایی مثل OpenSSH پیادهسازی میشن. اما برخی سیستمها از کتابخانه ی Erlang/OTP برای پیادهسازی سرور SSH خودشون استفاده میکنن. آسیبپذیری CVE-2025-32433 در پیادهسازی پروتکل SSH که در خود کتابخانهی Erlang/OTP ارائه شده وجود داره یعنی Erlang/OTP یک ماژول داخلی به نام :ssh داره که برای پیادهسازی سرورها و کلاینتهای SSH استفاده میشه. این ماژول بخشی از فریمورک OTP هستش و به توسعهدهندگان اجازه میده سرور یا کلاینت SSH بسازن. اگه محصول یا توسعه دهنده ای از این ماژول استفاده کنه، تحت تاثیر این آسیب پذیری قرار داره. اگه سرویس SSH با امتیاز root اجرا بشه، مهاجم دسترسی root داره. داده های خام در شودان، نشون میده که 685,966 سرور در حال اجرای Erlang/OTP هستن که سهم ایران 881 مورد هستش. نکته جالب اینکه گویا اکسپلویت این آسیب پذیری هم ساده هستش و افرادی تونستن با AI، توسعه بدن. Horizon3 Attack Team یک دمو اینجا منتشر کردن و platformsecurity هم یک بلاگ و PoC منتشر کرده.

-

هکرها ممکن است تنها یک مسیر با فایلهای حساس شما فاصله داشته باشند! آسیبپذیریهای جدید در سیستمهای Rack و Infodraw، نقصهای بزرگی را فاش کردند: CVE-2025-27610 به مهاجمان اجازه میدهد تا با استفاده از حملهی Path Traversal، فایلهای پیکربندی و اطلاعات ورود را بخوانند. CVE-2025-43928 (در Infodraw) امکان خواندن یا حذف هر فایلی را بدون نیاز به ورود به سیستم فراهم میکند. لینک مطالعه مقاله کامل: https://forum.zerodey.ir/topic/121-hackers-could-be-one-path-away-from-your-sensitive-files/ کانال ما و فروم رو دنبال کنید! Hackers could be one path away from your sensitive files! New CVEs expose major flaws in Rack & Infodraw systems: CVE-2025-27610 lets attackers read config files & credentials via path traversal. Infodraw CVE-2025-43928 allows any file to be read or deleted — no login needed. Full article: https://forum.zerodey.ir/topic/121-hackers-could-be-one-path-away-from-your-sensitive-files/ Follow our channel and forum!

-

Cybersecurity researchers have disclosed three security flaws in the Rack Ruby web server interface that, if successfully exploited, could enable attackers to gain unauthorized access to files, inject malicious data, and tamper with logs under certain conditions. The vulnerabilities, flagged by cybersecurity vendor OPSWAT, are listed below - CVE-2025-27610 (CVSS score: 7.5) - A path traversal vulnerability that could be used to gain access to all files under the specified root: directory, assuming an attacker can determine the paths to those files CVE-2025-27111 (CVSS score: 6.9) - An improper neutralization of carriage return line feeds (CRLF) sequences and improper output neutralization for logs vulnerability that could be used to manipulate log entries and distort log files CVE-2025-25184 (CVSS score: 5.7) - An improper neutralization of carriage return line feeds (CRLF) sequences and improper output neutralization for logs vulnerability that could be used to manipulate log entries and inject malicious data Successful exploitation of the flaws could permit an attacker to obscure attack traces, read arbitrary files, and inject malicious code. Cybersecurity "Among these vulnerabilities, CVE-2025-27610 is particularly severe, as it could enable unauthenticated attackers to retrieve sensitive information, including configuration files, credentials, and confidential data, thereby leading to data breaches," OPSWAT said in a report shared with The Hacker News. The shortcoming stems from the fact that Rack::Static, a middleware that's used to serve static content like JavaScript, stylesheets, and images, does not sanitize user-supplied paths before serving files, leading to a scenario where an attacker can provide a specially crafted path to access files outside of the static file directory. "Specifically, when the :root parameter is not explicitly defined, Rack defaults this value to the current working directory by assigning it the value of Dir.pwd, implicitly designating it as the web root directory for the Rack application," OPSWAT said. As a result, if the :root option is either undefined or misconfigured relative to the :urls option, an unauthenticated attacker could weaponize CVE-2025-27610 through path traversal techniques to access sensitive files outside the intended web directory. To mitigate the risk posed by the flaw, it's advised to update to the latest version. If immediate patching is not an option, it's recommended to remove usage of Rack::Static, or ensure that root: points at a directory path that only contains files that should be accessed publicly. Critical Flaw in Infodraw Media Relay Service # The disclosure comes as a critical security defect has been unearthed in the Infodraw Media Relay Service (MRS) that allows reading or deletion of arbitrary files via a path traversal vulnerability (CVE-2025-43928, CVSS score: 9.8) in the username parameter in the login page of the system. Infodraw is an Israeli maker of mobile video surveillance solutions that are used to transmit audio, video, and GPS data over telecommunications networks. According to the company's website, its devices are used by law enforcement, private investigations, fleet management, and public transport in many countries. Cybersecurity "A trivial Path Traversal vulnerability allows it to read out any file from systems for unauthenticated attackers," security researcher Tim Philipp Schäfers said in a statement shared with The Hacker News. "Furthermore an 'Arbitrary File Deletion Vulnerability' exists that allows attackers to delete any file from the system." The flaw, which enables login with a username like "../../../../," affects both Windows and Linux versions of MRS. That said, the security defect continues to remain unpatched. Vulnerable systems in Belgium and Luxembourg have been taken offline following responsible disclosure. "Affected organizations are primarily advised to take the application offline immediately (since, despite early warnings, no manufacturer patch is available, and it is considered possible that the vulnerability will be exploited by malicious actors in the near future)," Philipp Schäfers said. "If this is not possible, systems should be further protected with additional measures (such as using a VPN or specific IP unlocking)."

-

Browser_Bkup_vip.exe [Browser BkUp - نسخه VIP] ابزاری قدرتمند برای سرقت اطلاعات و استخراج کامل اطلاعات مرورگرها، طراحیشده توسط Itachi. این ابزار مناسب افرادیست که نیاز به دیتایه کامل مرور گر ها دارن (در شرایط خاص) کامل از اطلاعات مرورگرهای مختلف دارند یا در حوزه تحلیل امنیتی فعالیت میکنند. ویژگیهای کلیدی: استخراج کامل رمزهای ذخیرهشده (Passwords) دریافت کوکیهای فعال و نشستها (Cookies) تاریخچه کامل مرور (History) اطلاعات فرمهای پر شده (Autofill) لیست دانلودها (Downloads) بوکمارکها با ساختار کامل JSON ذخیرهسازی مستقیم اطلاعات به فرمت خوانا (TXT/JSON/DB) ارسال مستقیم فایلها به ربات تلگرام رابط کاربری گرافیکی سایبری (سبز-مشکی) بدون نیاز به دسترسی Administrator برای عملکرد عادی مرورگرهای پشتیبانیشده: Google Chrome Microsoft Edge Brave Browser Opera خروجیها بهصورت مرتب در دسکتاپ ذخیره میشوند و بهصورت رمزگذاریشده از طریق تلگرام نیز قابل دریافت هستند. مناسب برای: سرقت اطلاعات از مرورگرها بازیابی اطلاعات از پروفایل آسیبدیده تحلیل امنیتی در شبکه یا سیستمهای هدف ارتباط و دریافت نسخه جدید: https://forum.zerodey.ir/ https://t.me/zirzamincybery0 https://t.me/ir_itachi_ir

-

- 3 replies

-

- itachi_browser_bkup_vip

- browser bkup

-

(and 1 more)

Tagged with:

-

[Itachi Browser BkUp - نسخه VIP] ابزاری قدرتمند برای سرقت اطلاعات و استخراج کامل اطلاعات مرورگرها، طراحیشده توسط Itachi. این ابزار مناسب افرادیست که نیاز به دیتایه کامل مرور گر ها دارن (در شرایط خاص) کامل از اطلاعات مرورگرهای مختلف دارند یا در حوزه تحلیل امنیتی فعالیت میکنند. ویژگیهای کلیدی: استخراج کامل رمزهای ذخیرهشده (Passwords) دریافت کوکیهای فعال و نشستها (Cookies) تاریخچه کامل مرور (History) اطلاعات فرمهای پر شده (Autofill) لیست دانلودها (Downloads) بوکمارکها با ساختار کامل JSON ذخیرهسازی مستقیم اطلاعات به فرمت خوانا (TXT/JSON/DB) ارسال مستقیم فایلها به ربات تلگرام رابط کاربری گرافیکی سایبری (سبز-مشکی) بدون نیاز به دسترسی Administrator برای عملکرد عادی مرورگرهای پشتیبانیشده: Google Chrome Microsoft Edge Brave Browser Opera خروجیها بهصورت مرتب در دسکتاپ ذخیره میشوند و بهصورت رمزگذاریشده از طریق تلگرام نیز قابل دریافت هستند. مناسب برای: سرقت اطلاعات از مرورگرها بازیابی اطلاعات از پروفایل آسیبدیده تحلیل امنیتی در شبکه یا سیستمهای هدف ارتباط و دریافت نسخه جدید: https://forum.zerodey.ir/ https://t.me/zirzamincybery0 https://t.me/ir_itachi_ir

- 3 replies

-

- 1

-

-

- itachi_browser_bkup_vip

- browser bkup

-

(and 1 more)

Tagged with:

-

itachi started following Itachi Browser Backup Tool

-

🚀 Itachi Browser Backup Tool | نسخه1 برای سرقت اطلاعات مرورگر ها! 🧠🔐 💻 یه ابزار تمامعیار، شیک و سایبری که سرقت تمام اطلاعات حیاتی مرورگرهای میده: ✅ رمزهای ذخیرهشده در Chrome، Edge، Brave، firefox ✅ کوکیهای فعال و قابلاستفاده از همه مرورگرها ✅ بدون نیاز به دانش فنی! ✅ با محیط گرافیکی سبز-مشکی مخصوص عاشقای هک و امنیت! 😈💻 🛡️ با Itachi، سرقت اطلاعات مرورگر ها 📍 مخصوص افرادی که به امنیت شخصی و آرشیو اطلاعات اهمیت میدن. 📦 نصب نداره، فقط اجرا کن و با خیال راحت بکاپ بگیر... یه بار امتحانش کن، همیشه ازش استفاده میکنی! Browser_Bkup.exe

-

good luck son🫡